[AWS] IAM 계정 생성 및 권한 부여, MFA 설정, 별칭 (feat. 실습)

- IT2/AWS 개념

- 2022. 10. 20. 08:29

본문에 실습이 포함되어 있습니다, 광고 눌러주심 감사...합..니다..!

Root (루트 유저)

- AWS 계정 생성 때 작성했던 이메일 주소로 로그인

- 모든 권한을 가지고 있음

- 해킹 시 복구 어려움 → root 계정보단 MFA 설정을 통해 용도별 계정을 별도로 사용하는 게 바람직

- 관리용(빌링, 계정 설정)으로 사용하는 게 바람직

- AWS Console 권한은 있지만, AWS API 호출 불가능 (Access Key / Secret Access Key 부여 불가)

= 즉, root 계정으로는 여러 기능을 사용하는 것이 불가능함

※ 용어 설명

1) Access Key : 아이디 (공개)

2) Secret Access Key : 패스워드 (비공개, 한번 발급받은 후에는 다시 볼 수가 없다, 잃어버리면 삭제하고 재발급 필요)

MFA (Multi-Factor Authentication)

- 다중 인증(MFA)은 사용자에게 암호 이외의 추가 정보를 입력해 보안성을 높이는 다중 단계 계정 로그인 과정

IAM (Identity and Access Management)

- AWS 리소스에 접근할 수 있는 모든 권한을 관리하는 서비스

IAM (Identity and Access Management) User

- IAM을 통해 생성된 유저

- 생성 시 기본 권한이 아무것도 없으며, 용도에 맞게 권한을 부여해야 함

ex. 운영자 IAM User, 개발자 IAM User, 경영지원팀 IAM User, 감사팀 IAM User

- AWS API 호출 가능

- AWS 관리는 root 유저가 하되 그 외에 모든 작업은 용도에 맞게 생성된 관리용 IAM 유저로 진행

- 모든 권한 부여 시 root 유저와 동일한 권한을 가질 수 있음

- 단, 빌링 권한은 아래와 같은 방법을 통해 별도의 활성화 처리가 필요함

내 계정 → (중간쯤 내리면) 결제 정보에 대한 IAM 사용 및 역할에 대한 활성화 체크 후 업데이트하면 결제 대시보드(빌링 화면) 화면이 보입니다.

실습

- AWS 계정 만들기 (생략)

- Root(루트) 유저 로그인

- Root(루트) 유저 MFA 설정 (구글 OTP 앱 사용 필요함)

- 별칭 생성

- IAM 유저 생성 (권한 부여 포함)

- IAM 유저 MFA 설정

- 별칭(4번에서 만든 거)을 이용해 IAM 유저(5번에서 만든 거)로 로그인하기

1. AWS 계정 만들기 (생략)

2. Root(루트) 유저 로그인

루트 사용자 체크 및 이메일 계정 입력

로그인 후 우측 상단 리전을 항상 서울로 바꾸는 습관을 들이자

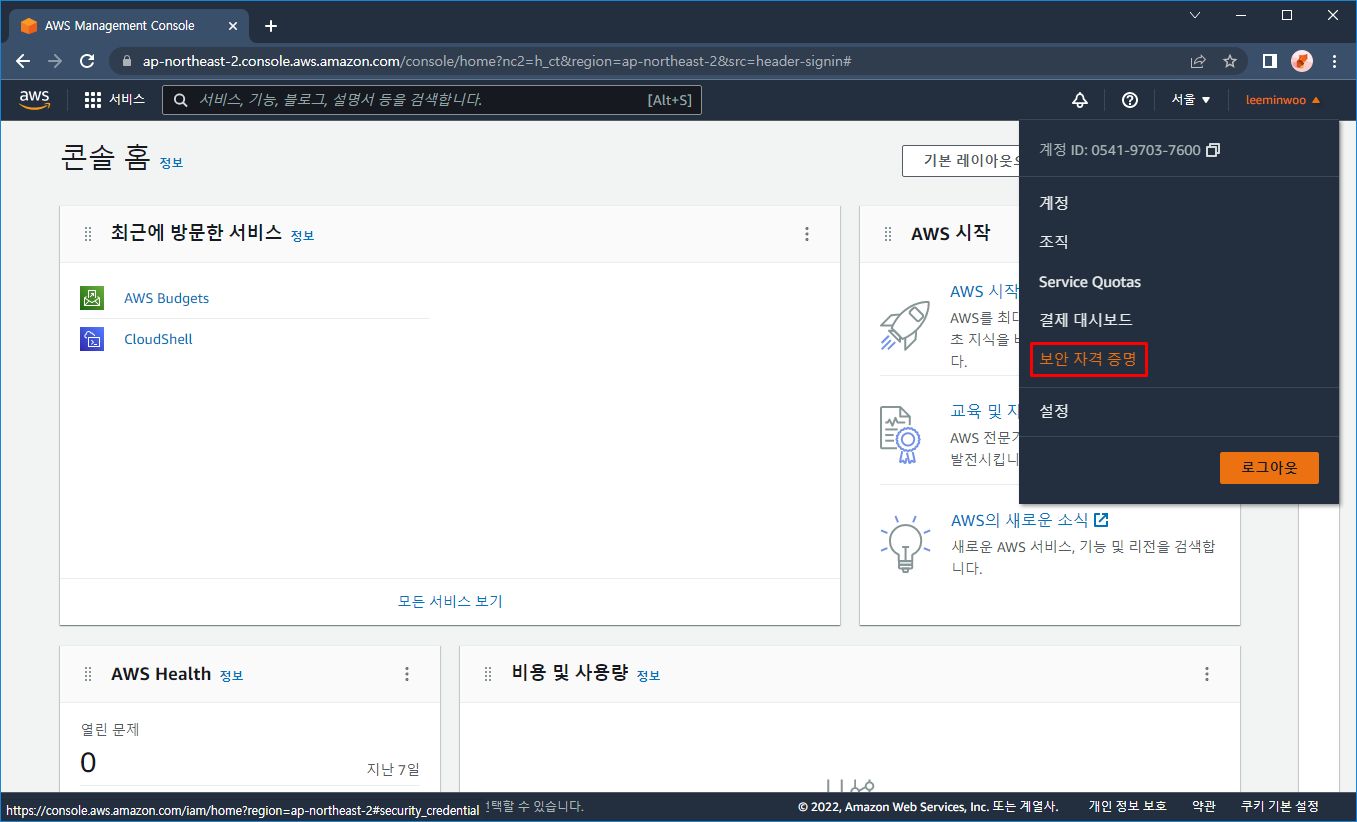

3. Root(루트) MFA 설정 (구글 OTP 앱 사용 필요함)

계정 → 보안 자격 증명

MFA 활성화

가상 MFA 디바이스

스마트폰에 구글 OTP 설치 → PC 화면에 QR 코드 표시 → 구글 OTP 앱으로 QR 코드 스캔 → 구글 OTP 앱에 순차적으로 갱신되는 MFA 코드를 2개 입력 → MFA 할당

완료!

4. 별칭 생성

대시보드 → 우측 계정 별칭에서 생성 클릭

기본 별칭에 다른 것과 중복되지 않는 고유 별칭 설정 → 변경사항 저장

화면 우측 편에 AWS 계정 란을 보면 별칭이 설정되었는 걸 확인할 수 있다.

5. IAM 유저 생성 (권한 부여 포함)

사용자 → 사용자 추가

사용자 이름, 액세스 유형 선택

관리자가 IAM 계정 만들어 줄 때 보통 자동 생성된 비밀번호 및 비밀번호 재설정 필요 체크하여 전달해준다.

그러면 IAM 사용자가 첫 로그인 시 다른 비밀번호로 바꿀 수 있게 된다.

기존 정책 직접 연결 → 테스트 IAM 계정이라 최고 권한을 부여했다.

다음

사용자 만들기

최고 권한이 부여된 계정인만큼 비밀 액세스 키는 절대 공개되서는 안된다

혹시 비밀번호가 노출되었다면, root 계정으로 접속 후 해당 IAM 계정을 빨리 삭제해야 한다. (권한이 막강한 계정이라 해커가 채굴을 시도하거나 하면 과금이 어마어마하게 나올 수 있음)

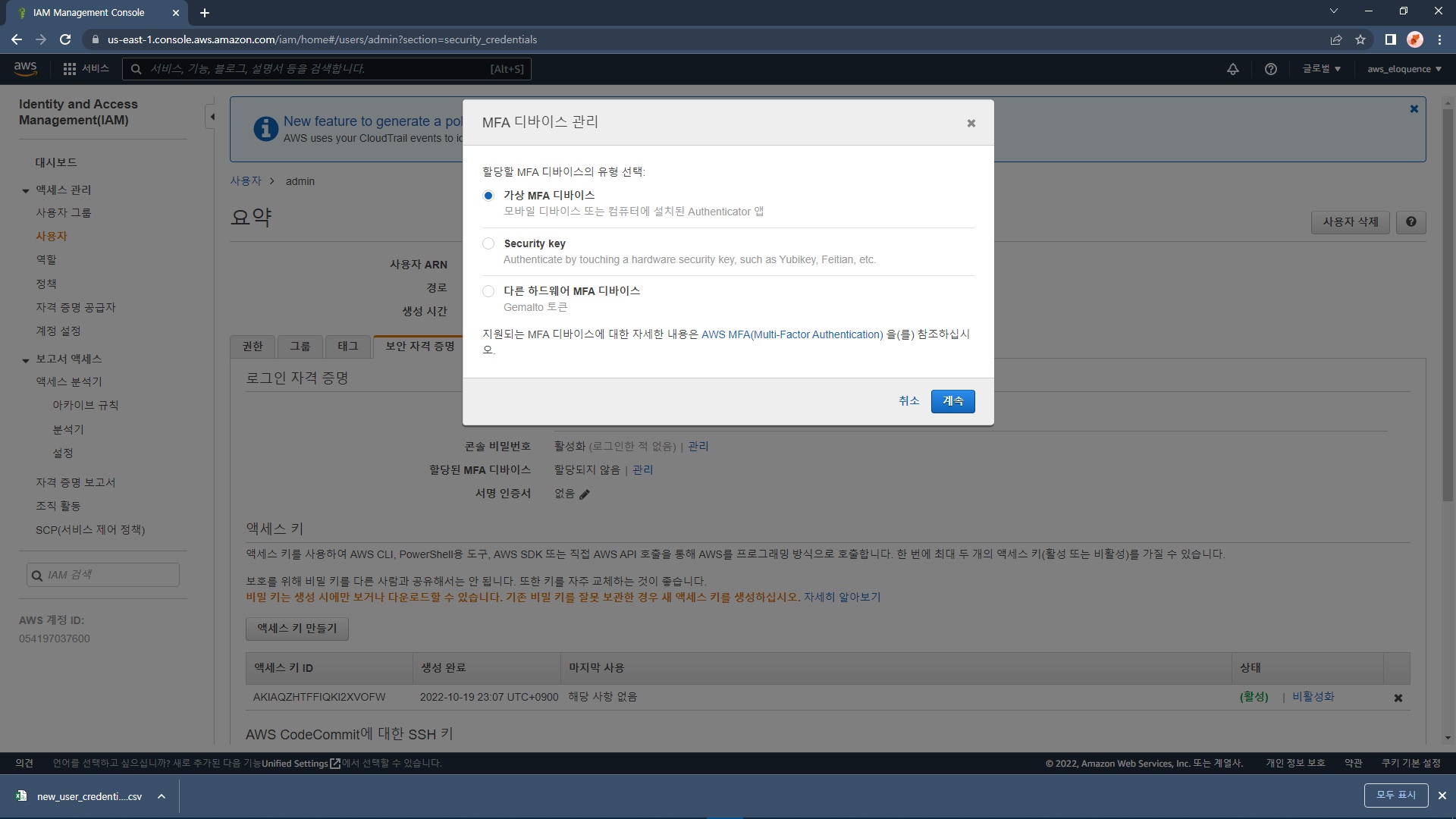

6. IAM 유저 MFA 설정

IAM 유저 역시 MFA 설정을 통해 보안을 강화한다.

사용자명 클릭

보안 자격 증명 → 할당된 MFA 디바이스 옆쪽에 관리

root 계정에서 MFA 설정했던 것과 동일하므로 설명 생략

7. 별칭(4번에서 만든 거)을 이용해 IAM 유저(5번에서 만든 거)로 로그인하기

IAM 사용자, 계정 ID(4번 실습에서 만들었던 aws-eloquence) 입력

사용자 이름 : IAM 계정 ID

암호 : IAM 계정 PASSWORD

구글 OTP 앱을 이용해 MFA 인증

로그인 성공!

실습 끝!

'IT2 > AWS 개념' 카테고리의 다른 글

| [AWS] EC2 인스턴스 배포 및 사용 (with 웹 서비스 설치) (1) | 2022.11.06 |

|---|---|

| [AWS] EC2 SSH 키 페어(key Pair) 생성 (.pem .ppk) (0) | 2022.11.05 |

| [AWS] AWS 클라우드 소개 (0) | 2022.11.03 |

| [AWS] 클라우드란? (0) | 2022.10.27 |

| [AWS] 리전, 가용영역, CDN (0) | 2022.10.19 |